Panduan Lengkap DevSecOps: Strategi, Tools, dan Implementasi Teknis

Feb 14, 2026

6 min read

Jumat sore itu seharusnya jadi momen perayaan. Website WordPress klien baru saja kami publish. Tim marketing sudah tancap gas, ads untuk user acquisition sudah jalan di berbagai platform. Traffic mulai naik, data learning audiens mulai masuk. Semua terlihat sempurna.

Tapi kejayaan itu cuma bertahan satu jam.

Tiba-tiba, laporan masuk. Bukan konversi penjualan, tapi komplain. Saat dibuka, website bisnis yang kami bangun dengan susah payah itu sudah berubah wujud menjadi situs judi online. Penyebabnya sepele: satu plugin usang yang punya celah keamanan.

Dalam 60 menit, reputasi yang dibangun berbulan-bulan runtuh, dan budget iklan terbuang sia-sia untuk mempromosikan situs slot.

Di dunia pengembangan software modern, Kecepatan adalah raja. Tapi kecepatan tanpa rem (keamanan) adalah resep bencana. Di sinilah DevSecOps masuk sebagai pahlawan yang sering disalahartikan.

Artikel ini bukan kuliah membosankan tentang teori. Kita akan membedah bagaimana membangun “Benteng Digital” yang kokoh, mulai dari pondasi infrastruktur hingga baris kode terakhir, berkaca dari pengalaman pahit tersebut.

Apa Itu DevSecOps? Bukan Sekadar “Jargon Keren”

Dulu, keamanan itu ibarat “Satpam Komplek” yang baru ngecek tamu saat rumah sudah jadi. Model “Waterfall” ini kuno. Di era modern di mana kita deploy code bisa 10x sehari atau saat situs WordPress bisa dihajar bot dalam hitungan menit nunggu security audit di akhir proses itu bunuh diri komersial.

DevSecOps mengubah mindset itu. Keamanan bukan lagi “Satpam” di gerbang akhir, tapi menjadi “Imun Tubuh” yang menyatu di setiap sel tubuh aplikasi kita.

Istilah teknisnya adalah “Shifting Left”. Kita geser urusan security ke Kiri (awal proses SDLC), bukan di Kanan (menjelang rilis). Kita cari bug saat masih berupa sketsa, bukan saat sudah jadi gedung.

Berikut adalah blueprint teknis untuk membangunnya:

1. Keamanan Infrastruktur: Jangan Bangun Istana di Atas Pasir

Banyak developer fokus coding fitur canggih tapi lupa kalau aplikasinya berjalan di atas server yang rapuh. Infrastruktur adalah tanah pijakan kita.

Mengapa Linux Tetap Jadi Kunci?

Mau bicara Cloud, Serverless, atau AI, mesin di belakang layarnya mayoritas tetap Linux. Mengamankan “The Machine” adalah langkah 0.

- SSH & Sudo Hardening: Server CI/CD (seperti Jenkins/GitLab Runner) adalah target favorit hacker. Kalau mereka pegang server ini, mereka pegang kunci kerajaan. Pastikan Password Authentication mati, pakai SSH Key, dan batasi Sudo hanya untuk yang berhak.

- File Permissions (Izin File): Prinsipnya adalah Least Privilege (Kasih akses seminimal mungkin). Jangan sampai file config sensitif (

.envataukubeconfig) bisa dibaca semua user (777 is evil!).

Infrastructure as Code (IaC)

Zaman now, jangan setup server manual (klik-klik GUI). Pakai IaC seperti Terraform.

- Kenapa? Karena infrastruktur kita jadi Code. Artinya, kita bisa scan keamanannya sebelum servernya beneran dibuat! Tools bisa teriak, “Hei, kamu mau bikin S3 Bucket yang publik lho, yakin?” sebelum malapetaka terjadi.

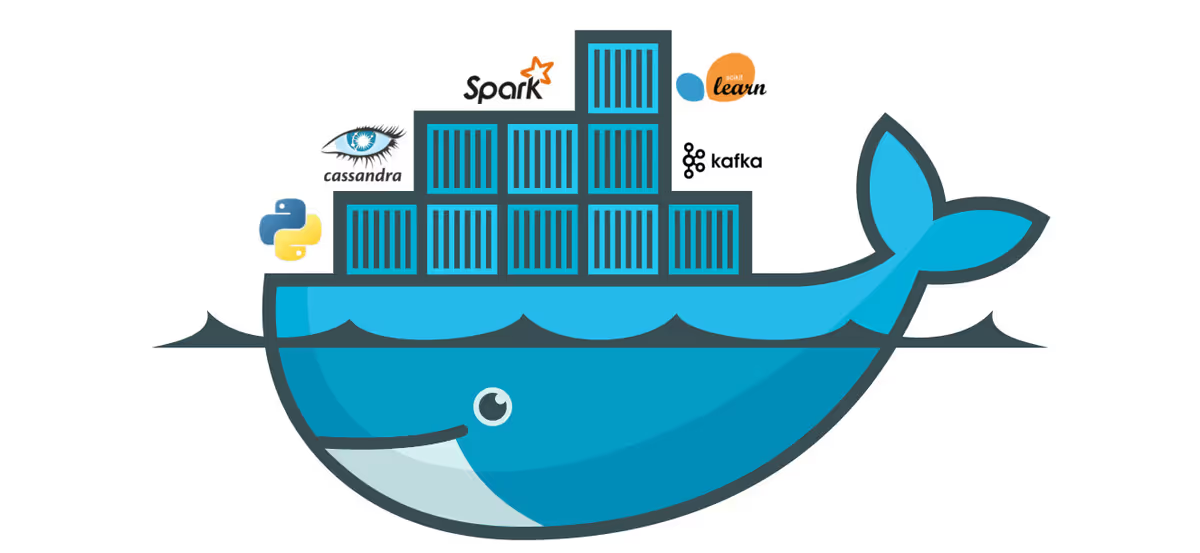

2. Keamanan Container: Mengisolasi Wabah

Kalau aplikasi kita adalah penumpang, maka Docker dan Kubernetes adalah kapal pesiarnya.

Docker: 3 Fase Imunisasi

Keamanan container itu proses, bukan takdir:

- Build (Vaksinasi): Tulis Dockerfile yang sehat. Pakai base image kurus (Alpine/Distroless). Jangan pernah run app sebagai

root(ini dosa besar security). - Scan (Check-up): Sebelum image didorong ke registry, scan dulu pakai alat SCA (Software Composition Analysis). Cari tahu apakah ada “penumpang gelap” (library usang/berlubang) di dalamnya.

- Lock Down (Karantina): Saat aplikasi jalan, batasi geraknya. Jangan kasih izin container buat ngobrol sama Kernel host kalau nggak perlu.

Kubernetes (K8s): Sang Nahkoda

K8s itu kompleks dan sering jadi bumerang kalau salah setting. Standar emasnya adalah ikuti CIS Benchmarks.

Bayangkan K8s seperti gedung apartemen. Terapkan Defense in Depth: Pasang sekat antar kamar (Network Policies) dan kunci pintu akses dengan ketat (RBAC). Jangan biarkan tetangga sebelah bisa ngintip isi kamar kita.

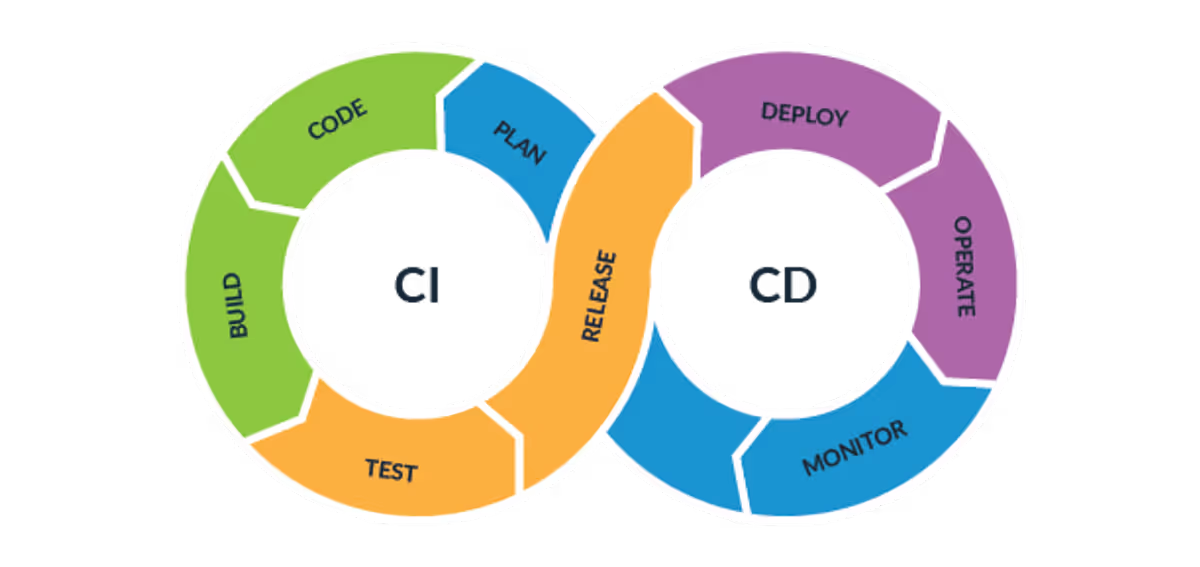

3. Pipeline CI/CD: Pabrik yang Steril

Pipeline CI/CD adalah jantung operasi kita. Di sinilah kode mentah diolah jadi produk jadi.

The Watchman

Kalau kamu pakai Jenkins atau GitHub Actions, anggaplah itu sebagai “Ruang Kontrol Reaktor Nuklir”. Amankan aksesnya mati-matian. Serangan Supply Chain (seperti kasus SolarWinds) terjadi karena peretas meracuni “Pabrik”-nya, bukan produk akhirnya. Jadi, produk yang keluar sudah mengandung racun sejak lahir.

Solusinya: Pipeline as Code. Tulis konfigurasi pipeline dalam YAML. Simpan di Git. Audit setiap perubahan. Jangan ada setting manual “di bawah meja”.

4. Application Security Testing (AST): Memilah Jarum di Tumpukan Jerami

Dunia security punya banyak singkatan pusing. Mari kita sederhanakan istilah “Alphabet Soup” ini:

-

SAST (Static Application Security Testing)

- Analogi: Ini seperti Spell Checker di Microsoft Word. Dia ngecek kode saat kamu ngetik. “Eh, baris ini rawan SQL Injection lho!”, “Hati-hati, variabel ini nggak divalidasi!”. Dilakukan sebelum kode dijalankan.

-

SCA (Software Composition Analysis)

- Analogi: Cek Label Komposisi Makanan. Aplikasi modern itu 90% isinya kode orang lain (Open Source Library). SCA bertugas ngecek: “Bang, library

log4jyang kamu pake ini kadaluarsa dan punya celah keamanan fatal lho.”

- Analogi: Cek Label Komposisi Makanan. Aplikasi modern itu 90% isinya kode orang lain (Open Source Library). SCA bertugas ngecek: “Bang, library

-

DAST (Dynamic Application Security Testing)

- Analogi: Test Drive Crash Test. Kita hajar aplikasi yang sudah jalan dari luar. Kita coba jebol login-nya, kita coba suntik data aneh. Tools seperti OWASP ZAP bertindak seolah-olah dia adalah hacker jahat yang mencoba masuk.

Hubungkan ketiganya dalam pipeline, dan kamu punya sistem pertahanan berlapis.

5. Manajemen Risiko: Jangan Tenggelam dalam Lautan Notifikasi

Tantangan terbesar tim DevSecOps bukan kekurangan tools, tapi kebanyakan notifikasi. Kalau setiap hari ada 1000 alert “Critical”, lama-lama kita jadi apatis (Vulnerability Fatigue).

Solusi Cerdas: EPSS vs CVSS

Biasanya kita cuma lihat CVSS (Skor keparahan 1-10). Tapi CVSS itu buta konteks.

Kombinasikan dengan EPSS (Exploit Prediction Scoring System).

- CVSS: Seberapa parah lukanya kalau dipukul?

- EPSS: Seberapa besar kemungkinan hari ini ada orang yang mau mukul?

Strategi Jitu: Prioritaskan celah yang Sakit Banget (High CVSS) DAN Lagi Rame Diserang (High EPSS). Kerjakan yang nyata, abaikan noise.

Kesimpulan: Keamanan adalah Budaya, Bukan Produk

Membangun DevSecOps bukan soal beli tools mahal lalu pasang logo “Secure”. Ini soal membangun kebiasaan. Ini soal developer yang peduli kalau kodenya aman, bukan cuma “jalan”.

Mulailah dari yang kecil. Pasang scanner di git-hook, update library secara rutin, dan diskusi soal keamanan saat coffee break. Jadikan keamanan sebagai bagian dari “Definition of Done”.

Karena di akhir hari, fitur canggih bisa bikin user datang, tapi kepercayaan (trust)-lah yang bikin mereka bertahan.